System S.2.1

System S.2.1 nazywamy szafy i zestawy szaf TECHCODE RFID o podstawowych możliwościach, pozwalające na zdalne zarządzanie oraz obsługę pojedynczych użytkowników i ich grup w kilku schematach użytkowania.

W systemie S.2.1 mogą pracować następujące elementy:

Szafy wieloskrytkowe

Szafy aktowo-narzedziowe

Szafy ubraniowe

Wnieś bezpieczeństwo swojej firmy na zupełnie nowy poziom i jeszcze bardziej ogranicz dostęp osób niepożądanych do tajemnic przedsiębiorstwa.

System S.2.1, w który zostały wyposażone szafy ubraniowe, wielosktrykowe czy też aktowo-narzędziowe to skuteczne rozwiązanie zapewniające ochronę dowolnym przedmiotom, które mogłyby dostać się w niepowołane ręce.

Jest to możliwe dzięki zdalnemu systemowi zarządzania procesem identyfikacji koniecznej do uzyskania dostępu do szafek lub szuflad przez jego użytkowników.

Szafa TECHCODE RFID z Systemem S.2.1 działa w jednym trybie pracy i może być zarządzana zdalnie dzięki wejściu LAN. System może składać się z wielu szaf TECHCODE RFID i oferuje kilka schematów pracy.

W System S.2.1 mogą być wyposażone szafy:

Ubraniowe

Wieloskrytkowe

Kartotekowe z szufladami

Aktowo – narzędziowe

Depozytory kluczy

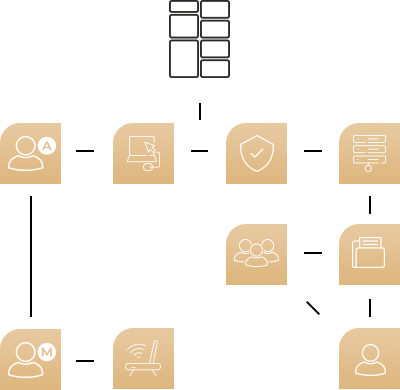

Administrator systemu (A)

Szafa TECHCODE RFID w systemie S.2.1 wymaga zarządzania przez Administratora.

Do jego obowiązków należy m.in. wprowadzanie określonych danych do Systemu (np. danych Użytkowników), nadawanie uprawnień poszczególnym Użytkownikom oraz bieżące administrowanie szafami TECHCODE RFID (np. zdalne otwieranie lub zwalnianie zarezerwowanych skrytek, przyjmowanie informacji o usterkach itp.).

Identyfikacja i autoryzacja

System S.2.1 wymaga poprawnego przejścia procesu identyfikacji (autoryzacji) przed uzyskaniem dostępu do szafy, skrytki, szuflady.

Umożliwia przypisanie indywidualnych nośników lub kodów PIN dla każdego użytkownika i zapewnia różne tryby identyfikacji, zależne od wyboru administratora.

W zależności od trybu, użytkownik może być zobowiązany do użycia jednej lub więcej metod identyfikacji.

Użytkownik (U)

Użytkowanie szafy TECHCODE RFID z Systemem S.2.1 jest dozwolone jedynie dla Użytkowników zdefiniowanych w Systemie przez Administratora.

Administrator może dodać użytkownika do bazy danych, podając dane osobowe lub identyfikacyjne, takie jak numer porządkowy, stanowisko, nazwa działu, numer pokoju.

Użytkownik może być także przypisany do Grupy/Grup Użytkowników.

Użytkownik z uprawnieniami Master (M)

Administrator Systemu może nadać Użytkownikowi Systemu specjalne Uprawnienia Master, upoważniające go do wykonywania zarezerwowanych dla niego funkcji.

Administrator Systemu może mieć jednocześnie przypisane Uprawnienia Master.

Grupa

użytkowników (UUU)

Grupy Użytkowników to struktury z określonymi uprawnieniami, ustalonymi przez administratora.

Użytkownicy, przypisani do kilku grup, mają uprawnienia wszystkich grup, do których są przypisani.

KONTROLA DOSTĘPU

i automatyzacja procesów w S.2.1

za pomocą szaf TECHCODE RFID

Szafa TECHCODE RFID działająca w Systemie S.2.1, wymaga zarządzania przez administratora Systemu (A). Zarządzanie Systemem S.2.1 odbywa się zdalnie, za pośrednictwem szyfrowanej komunikacji w sieci LAN (Ethernet lub Wi-Fi), za pomocą dedykowanego oprogramowania dostępnego poprzez:

Aplikację webową obsługiwaną z poziomu przeglądarki internetowej.

Aplikację mobilną – obsługiwaną z poziomu urządzeń mobilnych z systemem Android lub IOS.

W Systemie S.2.1 Administrator Systemu można nadawać Uprawnienia:

- Użytkownikowi

- Zdefiniowanym rzeczom/ wyposażeniu (np. paczka oznaczona kodem QR)

- Identyfikatorom Użytkownika

- Grupom, do których należy Użytkownik

- Grupom identyfikatorów Użytkownika.

Uprawnienia Użytkownika mogą zatem wynikać z:

Przypisania indywidualnych Uprawnień do Użytkownika

Przypisania Użytkownika do Grupy Użytkowników, która ma zdefiniowane Uprawnienia

Przypisania indywidualnych Uprawnień do Identyfikatora Użytkownika

Przypisania grup Uprawnień do Identyfikatora Użytkownika.

Definiowanie uprawnień przez administratora systemu S2.1

W systemie S.2.1 można zdefiniować podstawowe i zaawansowane uprawnienia, takie jak otwieranie określonych skrytek w różny sposób, umożliwienie dostępu do kilku skrytek jednemu użytkownikowi, a także programowanie kilku identyfikatorów do jednej skrytki. Uprawnienia mogą obejmować grupy funkcji.

W trakcie procesu autoryzacji system sprawdza:

uprawnienia przypisane do zalogowanego identyfikatora, użytkownika oraz grup, do których użytkownik należy. Uprawnienia są sumowane.

1. Użycie różnych nośników, takich jak:

- Karty zbliżeniowe,

- Kody PIN,

- Dane biometryczne.

2. Wykorzystanie urządzeń mobilnych, takich jak telefony z systemem Android lub iOS. W tym przypadku telefon pełni funkcję identyfikatora. Po dokonaniu autoryzacji, System automatycznie wykonuje działania zgodne z przypisanym sposobem identyfikacji (np. danej karcie lub kodowi PIN), oraz zgodne z uprawnieniami przypisanymi do użytkownika.

Użytkownik ma do wyboru różne sposoby identyfikacji, przypisane do niego indywidualne uprawnienia (np. karta A przypisuje mu inne uprawnienia niż karta B czy kod PIN).

Uprawnienia do działań w Systemie S.2.1 zależą od aktywności użytkownika i mogą być przyznane przez Administratora systemu jako spersonalizowane uprawnienia obejmujące grupy funkcji.

Wszystkie indywidualne i grupowe uprawnienia są sumowane, a użytkownik może wykonywać tylko te działania, na które ma uprawnienia.

Obsługa szafy TECHCODE RFID w Systemie S.2.1 odbywa się przez czytnik, do którego należy przyłożyć kartę lub wpisać kod PIN. Wspólny czytnik umożliwia dostęp do szafek/skrytek, a grupy szafek obsługiwane są przez osobne czytniki.

Typy baz danych obsługiwane przez System:

- Baza danych serwerowa – umożliwia wielu Administratorom zarządzanie Systemem,

- Baza danych plikowa – przeznaczona dla małych instalacji, nie wymaga zdalnej administracji.

System na bieżąco zapisuje zdarzenia w swojej bazie danych, która jest dostępna do pobrania w historii. W przypadku braku połączenia z serwerem komunikacyjnym, kontrolery zapisują zdarzenia w wewnętrznych buforach pamięci.

Szafy, które mogą pracować w tym systemie

Szafy te znane są również jako szafy:

- Depozytowe

- Śniadaniowe

- Na odzież czystą

Szafy umożliwiają przechowywanie dokumentów oraz innych zasobów takich jak narzędzia warsztatowe.

Szafy służą do przechowywania ubrań i innych przedmiotów w szatniach pracowniczych, hotelach, szpitalach i obiektach sportowych.

W szafy do deponowania kluczy i dokumentów wyposażane są w zazwyczaj serwisy i wypożyczalnie samochodów, ale też np. hotele

Szafy z szufladami do bezpiecznego przechowywania map, rysunków, obrazów i innych cennych eksponatów np. w muzeach.

Szafa TECHCODE RFID działająca w Systemie S.2.1 może pracować w jednym Trybie pracy, w kilku schematach (na przykładzie szafy wieloskrytkowej TECHCODE RFID z Systemem S.2.1):

System S.2.1 - schemat pracy nr 1: UN/1A

Administrator definiuje:

• Użytkownika (np. Adam Nowak) i sposób w jaki będzie odbywała się jego identyfikacja w systemie (np. za pomocą telefonu itd.)

• Nośnik (np. kartę zbliżeniową 121) z którego będzie mógł korzystać użytkownik (np. gość)

i przypisuje do nich określone uprawnienia* np. do otwierania konkretnej skrytki.

System identyfikuje:

• Użytkownika za pomocą przypisanego mu sposobu weryfikacji (np. za pomocą telefonu)

• Nośnik (np. kartę 121) z którego korzysta użytkownik oraz autoryzuje im dostęp do szafy

Po pozytywnej autoryzacji, następuje automatyczne wykonanie przez system działania przypisanego do:

• Danego użytkownika

• Danego nośnika (np. karty 121)

Wykonane działanie system zarejestruje i przypisze:

• Użytkownikowi przypisanemu do danego nośnika

• Nośnikowi z którego korzystał użytkownik

System S.2.1 - schemat pracy nr 2: UN/1HA

Administrator definiuje:

• Użytkownika (np. Adam Nowak) i sposób w jaki będzie odbywała się jego identyfikacja w systemie (np. za pomocą telefonu itd.)

• Nośnik (np. kartę zbliżeniową 121 z którego będzie mógł korzystać użytkownik (np. gość)

i przypisuje do nich uprawnienie do czasowego otwierania konkretnej skrytki. Po upływie wyznaczonego w systemie przez administratora czasu, przyznane uprawnienie wygasa.

System identyfikuje:

• Użytkownika za pomocą przypisanego mu sposobu weryfikacji (np. za pomocą telefonu)

• Nośnik (np. kartę 121) z którego korzysta użytkownik

oraz autoryzuje im dostęp do szafy.

Po pozytywnej autoryzacji, następuje automatyczne wykonanie przez system działania przypisanego do:

• Danego użytkownika

• Danego nośnika (np. karty 121)

Wykonane działanie system zarejestruje i przypisze:

• Użytkownikowi przypisanemu do danego nośnika

• Nośnikowi z którego korzystał użytkownik

System S.2.1 - schemat pracy nr 3: UN/123UN

Administrator definiuje:

• Użytkownika (np. Adam Nowak) i sposób w jaki będzie odbywała się jego identyfikacja w systemie (np. za pomocą telefonu itd.)

• Nośnik (np. kartę zbliżeniową 121) z którego będzie mógł korzystać użytkownik (np. gość)

i przypisuje do nich określone uprawnienie np. do wybierania jednej skrytki spośród grupy udostępnionych im skrytek

System identyfikuje:

• Użytkownika za pomocą przypisanego mu sposobu weryfikacji (np. za pomocą telefonu)

• Nośnik (np. kartę 121) z którego korzysta użytkownik

oraz autoryzuje im dostęp do szafy.

Po pozytywnej autoryzacji, użytkownik wybiera skrytkę, którą chce otworzyć. Następuje automatyczne wykonanie działania wywołanego przez użytkownika do którego wykonania miał on uprawnienie.

Wykonane działanie system zarejestruje i przypisze:

• Użytkownikowi przypisanemu do danego nośnika

• Nośnikowi z którego korzystał użytkownik

System S.2.1 - schemat pracy nr 4: UN/123UN

Administrator definiuje:

• Użytkownika (np. Adam Nowak) i sposób w jaki będzie odbywała się jego identyfikacja w systemie (np. za pomocą telefonu itd.)

• Nośnik (np. kartę zbliżeniową 121) z którego będzie mógł korzystać użytkownik (np. gość)

i przypisuje do nich uprawnienie do czasowego otwierania (z grupy udostępnionych skrytek) wybranej przez nich skrytki. Po upływie czasu oznaczonego w systemie przez administratora przyznane uprawnienie wygasa.

System identyfikuje:

• Użytkownika za pomocą przypisanego mu sposobu weryfikacji (np. za pomocą telefonu)

• Nośnik (np. kartę 121) z którego korzysta użytkownik

oraz autoryzuje im dostęp do szafy.

Po pozytywnej autoryzacji, użytkownik wybiera skrytkę, którą chce otworzyć. Następuje automatyczne wykonanie działania wywołanego przez użytkownika do którego wykonania miał on czasowe uprawnienie.

Wykonane działanie system zarejestruje i przypisze:

• Użytkownikowi przypisanemu do danego nośnika

• Nośnikowi z którego korzystał użytkownik

System S.2.1 - schemat pracy nr 5: UUUNNN/1A

Administrator definiuje:

• Użytkowników i sposób w jaki będzie odbywała się ich identyfikacja w systemie (np. za pomocą telefonu itd.)

• Nośnik z których będą mogli korzystać użytkownicy (np. goście)

i przypisuje do nich określone uprawnienia np. do otwierania konkretnej skrytki.

System identyfikuje:

• Użytkowników za pomocą przypisanych im sposobów weryfikacji

• Nośniki z których korzystają użytkownicy

oraz autoryzuje im dostęp do szafy.

Po pozytywnej autoryzacji, następuje automatyczne wykonanie przez system działania przypisanych do:

• Użytkowników

• Nośników

Każde działanie system rejestruje i przypisuje:

• Użytkownikowi zidentyfikowanemu przez system przed dokonaniem działania

• Nośnikowi zidentyfikowanemu przez system przez dokonaniem działania.

System S.2.1 - schemat pracy nr 6: UUUNNN/1HA

Administrator definiuje:

• Użytkowników i sposób w jaki będzie odbywała się ich identyfikacja w systemie (np. za pomocą telefonu itd.)

• Nośniki z których będą mogli korzystać użytkownicy (np. goście)

i przypisuje do nich określone uprawnienia np. do czasowego otwierania konkretnej skrytki.

System identyfikuje:

• Użytkowników za pomocą przypisanych im sposobów weryfikacji

• Nośniki z których korzystają użytkownicy

oraz autoryzuje im dostęp do szafy.

Po pozytywnej autoryzacji, następuje automatyczne wykonanie przez system działania przypisanych do:

• Użytkowników

• Nośników

Każde działanie system rejestruje i przypisuje:

• Użytkownikowi zidentyfikowanemu przez system przed dokonaniem działania

• Nośnikowi zidentyfikowanemu przez system przez dokonaniem działania.

System S.2.1 - schemat pracy nr 7: UUUNNN/1HA

Administrator definiuje:

• Użytkowników i sposób w jaki będzie odbywała się ich identyfikacja w systemie (np. za pomocą telefonu itd.)

• Nośniki z których będą mogli korzystać użytkownicy (np. goście)

i przypisuje do nich określone uprawnienia np. do czasowego otwierania konkretnej skrytki.

System identyfikuje:

• Użytkowników za pomocą przypisanych im sposobów weryfikacji

• Nośniki z których korzystają użytkownicy

oraz autoryzuje im dostęp do szafy.

Po pozytywnej autoryzacji użytkownik wybiera skrytkę, którą chce otworzyć. Następuje automatyczne wykonanie działania wywołanego przez użytkownika do którego wykonania miał on uprawnienie.

Każde działanie system rejestruje i przypisuje:

• Użytkownikowi zidentyfikowanemu przez system przed dokonaniem ostatniego działania

• Nośnikowi zidentyfikowanemu przez system przez dokonaniem ostatniego działania.

System S.2.1 - schemat pracy nr 8: UUUNNN/123HUN

Administrator definiuje:

• Użytkowników i sposób w jaki będzie odbywała się ich identyfikacja w systemie (np. za pomocą telefonu itd.)

• Nośniki z których będą mogli korzystać użytkownicy (np. goście)

i przypisuje do nich uprawnienie do czasowego otwierania (z grupy udostępnionych skrytek wybranej przez nich skrytki).

System identyfikuje:

• Użytkowników za pomocą przypisanych im sposobów weryfikacji

• Nośniki z których korzystają użytkownicy

oraz autoryzuje im dostęp do szafy.

Po pozytywnej autoryzacji użytkownik wybiera skrytkę którą chce otworzyć. Następuje automatyczne wykonanie działania wywołanego przez użytkownika, do którego wykonania ma on czasowe uprawnienie.

Każde działanie system rejestruje i przypisuje:

• Użytkownikowi zidentyfikowanemu przez system przed dokonaniem ostatniego działania.

• Nośnikowi zidentyfikowanemu przez system przed dokonaniem ostatniego działania.