System S.2.2

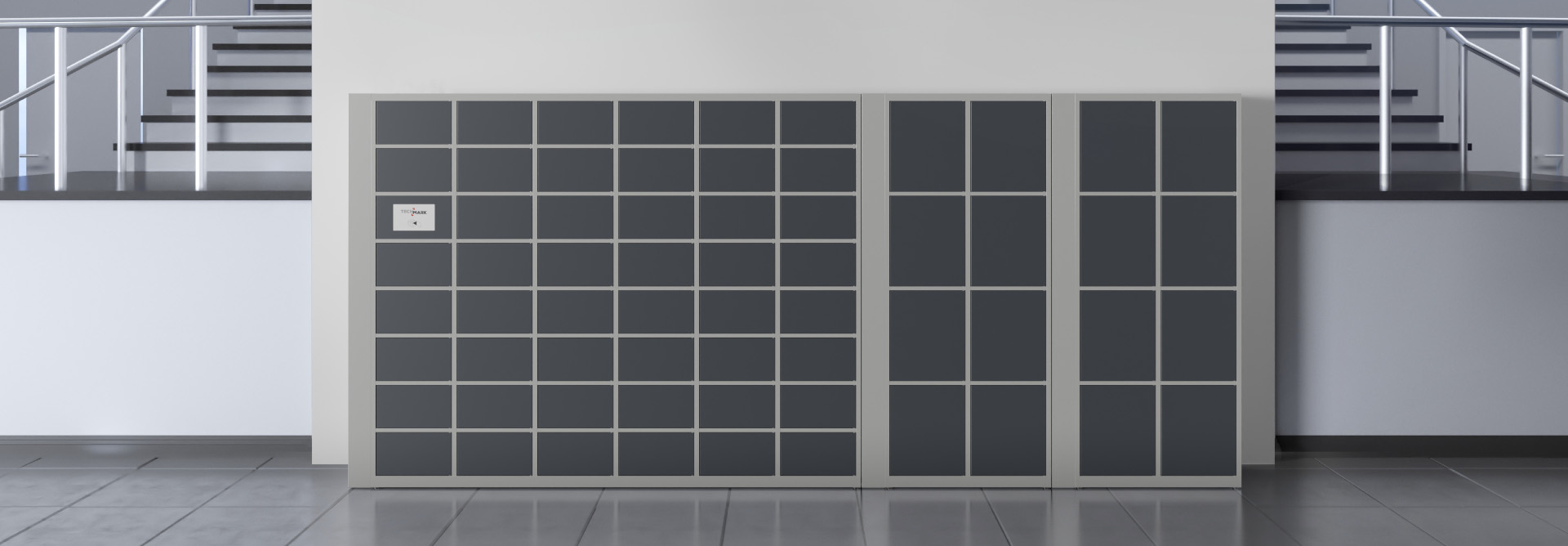

Systemem S.2.2 nazywamy szafy i zestawy szaf TECHCODE RFID o rozbudowanych możliwościach, pozwalające na zdalne zarządzanie i administrację oraz obsługę licznych Użytkowników i ich grup w wielu trybach i schematach pracy.

W skład Systemu wchodzą szafy do 512 skrytek.

W Systemie S.2.2 mogą pracować:

Szafy ubraniowe

Szafy wieloskrytkowe

Szafy kartotekowe z szufladami

Kontrola dostępu i automatyzacja procesów to podstawowe cechy tego systemu.

System S.2.2 oferuje sześć trybów, aby zapewnić bezpieczeństwo przechowywanych przedmiotów, umożliwiając dostęp tylko zweryfikowanym i znanym użytkownikom. Każdy tryb wpływa na funkcjonalność szafy i systemu.

Tryb pracy wybiera Administrator, który w jego ramach może konfigurować różne ustawienia działania Systemu i szafy oraz zakres uprawnień Użytkowników.

Tryb pracy wybrany przez administratora wpływa na funkcjonalność oraz uprawnienia użytkowników.

Do autoryzacji i identyfikacji wykorzystywane są różne metody, takie jak karty zbliżeniowe, kody PIN, lub telefony komórkowe.

System S.2.2 pozwala również na definiowanie przedmiotów i śledzenie ich obecności w skrytkach.

Zarządzanie Systemem może być realizowane lokalnie lub zdalnie, za pomocą oprogramowania sieciowego. W tym celu szafy posiadają wbudowany interfejs LAN (Ethernet lub Wi-Fi).

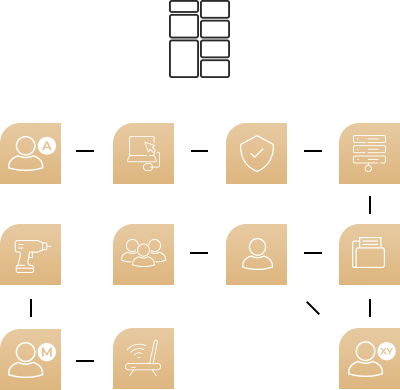

Administrator

systemu (A)

Administrator systemu TECHCODE RFID posiada określone uprawnienia do zarządzania systemem i/lub szafami RFID.

Do jego obowiązków należy wprowadzanie danych do systemu, nadawanie uprawnień Użytkownikom oraz zarządzanie szafami RFID, takie jak zdalne otwieranie lub zwalnianie zarezerwowanych szafek oraz odbieranie informacji o awariach.

Użytkownik z uprawnieniem master (M)

Administrator Systemu może nadać zdefiniowanemu Użytkownikowi Systemu uprawnienia Master, upoważniające go do wykonywania zarezerwowanych dla niego funkcji.

Administrator Systemu może mieć jednocześnie przypisane uprawnienia Master.

Zdefiniowany

Użytkownik (U)

Podstawowym typem użytkownika szafy TECHCODE RFID z Systemem S.2.2 jest Użytkownik zdefiniowany w Systemie przez Administratora.

Administrator może dodać użytkownika do bazy danych, podając dane osobowe lub identyfikacyjne, takie jak numer porządkowy, stanowisko, nazwa działu, numer pokoju.

Użytkownik może być także przypisany do grupy/grup Użytkowników.

Niezdefiniowany

użytkownik (XY)

Użytkownik niezdefiniowany, który nie został wprowadzony do Systemu przez Administratora, może używać szafy TECHCODE RFID po spełnieniu jednego z warunków:

1. Nadaniu osobistego kodu dostępu PIN,

2. Otrzymaniu dostępu od innego Użytkownika Systemu, który został wcześniej zdefiniowany.

Definiowanie

przedmiotów

Administrator Systemu dokonuje definiowania przedmiotów poprzez oznaczenie ich specjalnym tagiem (np. naklejką NFC, brelokiem itp.) i wprowadza do Systemu. W szafach TECHCODE RFID możliwe jest rejestrowanie obecności zdefiniowanych zasobów w skrytkach za pomocą specjalnych czytników.

Identyfikacja

i autoryzacja

Warunkiem udzielenia dostępu (autoryzacji) do skrytki lub wykonania określonej czynności w Systemie S.2.2, jest poprawne przejście procesu identyfikacji. Identyfikacja może dotyczyć:

1. użytkownika (zdefiniowanego lub niezdefiniowanego w Systemie). Identyfikacja Użytkownika może być realizowana w różny sposób np. przez odczyt określonych identyfikatorów, telefonu komórkowego lub danych dostępu (login i hasło)

2. przedmiotu – identyfikacja odbywa się automatycznie poprzez zeskanowanie przypisanego do obiektu identyfikatora, kodu kreskowego lub kodu QR.

KONTROLA DOSTĘPU

i automatyzacja procesów w S.2.2

za pomocą szaf TECHCODE RFID

Szafy RFID systemu S.2.2 mogą być zarządzane na dwa sposoby:

1. lokalnie i autonomicznie za pomocą dotykowego panelu sterowania,

2. zdalnie poprzez oprogramowanie zarządzające S.2.2 funkcjonujące w sieci komputerowej.

Powyższe metody zarządzania zapewniają szyfrowaną komunikację.

- Wybór trybu pracy i konfiguracja parametrów szafy

- Podział szafek na grupy i określenie indywidualnych uprawnień dostępu dla tych grup

- Nadawanie uprawnień konkretnym użytkownikom

- Zdalne otwieranie/zwalnianie skrytek w sytuacji awaryjnej, np. zgubienia karty czy zapomnienia kodu PIN, tak aby administrator mógł otworzyć daną szafkę i umożliwić pobranie depozytu.

Administrator ma dostęp do następujących informacji:

- Alarmów – wykrywanie i sygnalizowanie stanów alarmowych antysabotażowych. Centrum alarmowe posiada listę zdarzeń alarmowych (np. włamanie, sabotaż itp.) zarejestrowanych przez kontroler szafki w wybranym przedziale czasowym.

- Raportów dotyczące działań wykonanych przez konkretnego użytkownika

- Raportów dotyczące zdarzeń zarejestrowanych w określonym przedziale czasowym

- Raportów o zdarzeniach dotyczących zdefiniowanych obiektów

- Zajętości szafek – które szafki są zajęte/kto aktualnie korzysta z konkretnej szafki

- Dzienników zdarzeń i raportów systemowych. Zdarzenia z Centrum Raportów można wyeksportować na nośnik pamięci przenośnej podłączony do portu USB, pamięci wewnętrznej kontrolera lub przesłać na adres e-mail.

Dostęp do szafy TECHCODE RFID jest możliwy dla użytkowników, którzy przeszli proces identyfikacji i autoryzacji dostępu. Może to się odbywać się na dwa sposoby:

1. Za pomocą dotykowego ekranu graficznego z wbudowanym dualnym czytnikiem zbliżeniowym z obsługą kart Mifare Ultralight/Classic/Plus/DESFire lub obsługą kart kart EM125kHz i/lub obsługą kodów PIN o zmiennej długości (domyślnie 4-16 cyfr).

2. Przy użyciu zewnętrznych czytników, gdzie identyfikacja może być dokonywana za pomocą metod oferowanych przez konkretne urządzenia

Szafa TECHCODE RFID Systemie S.2.2 posiada ekran z klawiaturą dotykową oraz wbudowany czytnik kart Mifare.

Jest obsługiwana poprzez różne metody identyfikacji, w tym zewnętrzne czytniki, które mogą zastąpić lub działać równocześnie z wbudowanym panelem dotykowym.

Zakres uprawnień Użytkownika oraz rodzaj wykonywanych przez niego czynności zależą od:

- Trybu pracy szafy wcześniej wybranego przez Administratora

- Skonfigurowanych przez Administratora ustawień poszczególnych parametrów i funkcji szafy, takich jak sposób i miejsce identyfikacji Użytkownika (np. który czytnik będzie obsługiwał kartę Użytkownika)

- Indywidualnych uprawnień nadanych Użytkownikowi przez Administratora (np. możliwość wyboru skrytki itp.)

Baza danych przechowywana jest w zabezpieczonej lokalizacji pamięci dyskowej. Bez dostępu z innych aplikacji ani ze strony użytkownika z zewnątrz itp.

Bazę można również eksportować na dysk zewnętrzny USB.

Szafy, które mogą pracować w tym systemie

Szafy te znane są również jako szafy:

- Depozytowe

- Śniadaniowe

- Na odzież czystą

Szafy służą do przechowywania ubrań i innych przedmiotów w szatniach pracowniczych, hotelach, szpitalach i obiektach sportowych.

Służą bezpiecznemu przechowywaniu wszelkich rodzajów dokumentów (biurowych, księgowych, osobowych itp.) o znormalizowanych formatach.

Szafa TECHCODE RFID działająca w Systemie S.2.2 może pracować w jednym z sześciu Trybów pracy, który jest wybierany i uruchamiany przez Administratora przed jej pierwszym użyciem. Wybór określonego Trybu pracy przesądza o Schematach i funkcjach, jakie będzie wykonywała szafa, a także informacjach, jakie będą wyświetlały się na monitorze szafy.

System S.2.2 - Tryb pracy nr 1 - schemat pracy nr 1: U/1A (*)

Administrator definiuje użytkownika i sposób w jaki będzie on identyfikował się w systemie oraz przypisuje do niego na stałe jedną skrytkę.

Przypisana skrytka jest oznaczona jako zajęta i nie jest brana pod uwagę podczas przydzielania kolejnych wolnych szafek.

System identyfikuje użytkownika za pomocą przypisanego mu sposobu weryfikacji np. za pomocą identyfikatora, komórki, kodu PIN lub danych biometrycznych oraz autoryzuje dostęp do szafy.

Po pozytywnej autoryzacji następuje automatyczne otwarcie jednej skrytki, przypisanej wcześniej przez administratora zdefiniowanemu w systemie użytkownikowi.

Z przypisanej skrytki użytkownik może korzystać wielokrotnie do czasu zdania identyfikatora lub cofnięcia mu uprawnień do jej otwierania przez administratora.

System S.2.2 - Tryb pracy nr 2 - schemat pracy nr 1: U/1A (*)

Administrator definiuje użytkownika i sposób w jaki będzie on identyfikował się w systemie oraz przypisuje do niego na stałe jedną skrytkę.

Przypisana skrytka jest oznaczona jako zajęta i nie jest brana pod uwagę podczas przydzielania kolejnych wolnych szafek.

System identyfikuje użytkownika za pomocą przypisanego mu sposobu weryfikacji np. za pomocą identyfikatora, komórki, kodu PIN lub danych biometrycznych oraz autoryzuje dostęp do szafy.

Po pozytywnej autoryzacji następuje automatyczne otwarcie jednej skrytki, przypisanej wcześniej przez administratora zdefiniowanemu w systemie użytkownikowi.

Z przypisanej skrytki użytkownik może korzystać wielokrotnie do czasu zdania identyfikatora lub cofnięcia mu uprawnień do jej otwierania przez administratora.

System S.2.2 - Tryb pracy nr 2 - schemat pracy nr 2: U/1S (*)

Administrator definiuje użytkownika i sposób w jaki będzie on identyfikował się w systemie

System identyfikuje użytkownika za pomocą przypisanego mu sposobu weryfikacji np. za pomocą identyfikatora, komórki, kodu PIN lub danych biometrycznych oraz autoryzuje dostęp do szafy.

Po pozytywnej autoryzacji. System wyszukuje i automatycznie otwiera pierwszą wolną skrytkę w której użytkownik coś deponuje. System przypisuje tę skrytkę do użytkownika.

Każdorazowo po ponownej identyfikacji i autoryzacji. System automatycznie otwiera skrytkę, przypisaną do użytkownika.

Skrytka przypisana jest do użytkownika do czasu zdania identyfikatora lub cofnięcia uprawnień do jej otwierania przez administratora.

System S.2.2 - Tryb pracy nr 2 - schemat pracy nr 3: U/123S (*)

Administrator tworzy grupę / grupy skrytek. Każda grupa może składać się z max. 32 skrytek.

Administrator definiuje użytkownika i przypisuje mu sposób w jaki będzie on identyfikował się w systemie.

System identyfikuje użytkownika za pomocą przypisanego mu sposobu weryfikacji np. za pomocą identyfikatora, komórki, kodu PIN lub danych biometrycznych oraz autoryzuje dostęp do szafy.

Po pozytywnej autoryzacji, system automatycznie otwiera pierwszą wolną skrytkę z utworzonej wcześniej przez administratora grupy skrytek w której użytkownik coś deponuje. System przypisuje tę skrytkę do użytkownika. Każdorazowo po ponownej identyfikacji i autoryzacji, system automatycznie otwiera skrytkę przypisaną do użytkownika.

Skrytka przypisana jest do użytkownika do czasu zdania identyfikatora lub cofnięcia uprawnień do jej otwarcia przez administratora.

System S.2.2 - Tryb pracy nr 3 - schemat pracy nr 1: UUU/1A (*)

Administrator definiuje użytkowników i sposób w jaki będą oni identyfikowali się w systemie oraz przypisuje do nich na stałe jedną skrytkę.

Przypisana skrytka jest oznaczona jako zajęta i nie jest brana pod uwagę podczas przydzielania kolejnych wolnych szafek.

System identyfikuje użytkowników za pomocą przypisanych im sposobów weryfikacji np. za pomocą identyfikatora, komórki, kodu PIN lub danych biometrycznych oraz autoryzuje dostęp do szafy.

Po pozytywnej autoryzacji następuje automatyczne otwarcie jednej skrytki, przypisanej przez administratora do grupy użytkowników do której należy zidentyfikowany przez system użytkownik.

Z przypisanej skrytki użytkownicy mogą korzystać naprzemiennie do czasu zdania identyfikatorów lub cofnięcia im uprawnień do jej otwierania przez administratora.

System S.2.2 - Tryb pracy nr 4 - schemat pracy nr 1: U/1S (*)

Administrator definiuje użytkownika i sposób w jaki będzie on identyfikował się w systemie.

System identyfikuje użytkownika za pomocą przypisanego mu sposobu weryfikacji np. za pomocą identyfikatora, komórki, kodu PIN lub danych biometrycznych oraz autoryzuje dostęp do szafy.

Po pozytywnej autoryzacji system wyszukuje i automatycznie otwiera pierwszą skrytkę w której zdeponowany jest przedmiot.

Użytkownik pobiera ze skrytki zasób i zamyka skrytkę.

Po ponownej identyfikacji i autoryzacji, system automatycznie otwiera pierwszą wolną skrytkę w której użytkownik może zdeponować pobrany wcześniej przedmiot.

System S.2.2 - Tryb pracy nr 4 - schemat pracy nr 2: U/123U (*)

Administrator definiuje użytkownika i sposób w jaki będzie on identyfikował się w systemie.

Administrator tworzy grupę / grupy skrytek i przypisuje je do zdefiniowanego użytkownika który będzie mógł z nich korzystać. Każda grupa może składać się z maksymalnie 32 skrytek.

System identyfikuje użytkownika za pomocą przypisanego mu sposobu weryfikacji np. za pomocą identyfikatora, komórki, kodu PIN lub danych biometrycznych oraz autoryzuje dostęp do szafy.

Po pozytywnej autoryzacji użytkownik wybiera jedną skrytkę z udostępnionej mu grupy skrytek, którą system otwiera. Użytkownik pobiera zdeponowany w skrytce zasób i zamyka skrytkę.

Po ponownej identyfikacji i autoryzacji, system automatycznie otwiera pierwsza wolną skrytkę w której użytkownik może zdeponować pobrany wcześniej przedmiot.

System S.2.2 - Tryb pracy nr 4 - schemat pracy nr 3: UUU/123U (*)

Administrator definiuje użytkowników i sposób w jaki będą oni identyfikowali się w systemie.

Administrator tworzy grupę / grupy skrytek i przypisuje je do zdefiniowanych użytkowników którzy będą mogli z nich korzystać.

Każda grupa może składać się z maksymalnie 32 skrytek.

System identyfikuje użytkowników za pomocą przypisanego im sposobu weryfikacji np. za pomocą identyfikatora, komórki, kodu PIN lub danych biometrycznych oraz autoryzuje dostęp do szafy.

Po pozytywnej autoryzacji użytkownik wybiera jedną skrytkę z udostępnionej mu grupy skrytek, którą system otwiera. Użytkownik pobiera zdeponowany w skrytce zasób i zamyka skrytkę.

Po ponownej identyfikacji i autoryzacji, system automatycznie otwiera pierwszą wolną skrytkę w której użytkownik może zdeponować pobrany wcześniej przedmiot.

System S.2.2 - Tryb pracy nr 5 - schemat pracy nr 1: U/1A (*)

Administrator definiuje użytkownika i sposób w jaki będzie on identyfikował się w systemie oraz przypisuje do niego na stałe jedną skrytkę.

Przypisana skrytka jest oznaczona jako zajęta i nie jest brana pod uwagę podczas przydzielania kolejnych wolnych szafek.

System identyfikuje użytkownika za pomocą przypisanego mu sposobu weryfikacji np. za pomocą identyfikatora, komórki, kodu PIN lub danych biometrycznych oraz autoryzuje dostęp do szafy.

Po pozytywnej autoryzacji następuje automatyczne otwarcie jednej skrytki, przypisanej wcześniej przez administratora zdefiniowanemu w systemie użytkownikowi.

Z przypisanej skrytki użytkownik może korzystać wielokrotnie do czasu zdania identyfikatora lub cofnięcia mu uprawnień do jej otwierania przez administratora.

System S.2.2 - Tryb pracy nr 5 - schemat pracy nr 2: XYPIN/123XY

Niezdefiniowany użytkownik wybiera jedną spośród udostępnionych przez system wolnych skrytek. Wybrana skrytka otwiera się , aby użytkownik mógł w niej coś zdeponować.

Po zamknięciu skrytki, niezdefiniowany użytkownik nadaje kod PIN, potrzebny do ponownego jej otwarcia. Skrytka zostaje oznaczona w systemie jako zajęta.

System identyfikuje użytkownika za pomocą przypisanego mu sposobu weryfikacji np. za pomocą identyfikatora, komórki, kodu PIN lub danych biometrycznych oraz autoryzuje dostęp do szafy.

Po odebraniu przez niezdefiniowanego użytkownika depozytu i zamknięciu skrytki, przypisany do niej kod PIN wygasa, a skrytka zostaje oznaczona w systemie jako wolna.

System S.2.2 - Tryb pracy nr 5 - schemat pracy nr 3: XYPIN/1S (*)

Niezdefiniowany użytkownik wybiera jedną spośród udostępnionych przez system wolnych skrytek. Wybrana skrytka otwiera się , aby użytkownik mógł w niej coś zdeponować.

Po zamknięciu skrytki, niezdefioniowany użytkownik nadaje kod PIN, potrzebny do ponownego jej otwarcia i odebrania depozytu. Skrytka jest oznaczona w systemie jako zajęta.

System identyfikuje użytkownika oraz udziela autoryzacji do jednorazowego otwarcia skrytki na podstawie przypisanego wcześniej przez użytkownika kodu PIN.

Po odebraniu przez niezdefiniowanego użytkownika depozytu i zamknięciu skrytki przypisany do niej kod PIN wygasa, a skrytka zostaje oznaczona w systemie jako wolna.

System S.2.2 - Tryb pracy nr 5 - schemat pracy nr 4: XYPIN/123S

Administrator tworzy grupę skrytek. Każda grupa może składać się z max 32 skrytek. System wybiera z utworzonej grupy i otwiera pierwszą wolną skrytkę, w której niezdefiniowany użytkownik może coś zdeponować.

Po zamknięciu skrytki, niezdefiniowany użytkownik nadaje kod PIN, potrzebny do ponownego jej otwarcia i pobrania z niej depozytu. Skrytka jest oznaczona w systemie jako zajęta.

System identyfikuje użytkownika oraz udziela autoryzacji do jednorazowego otwarcia skrytki na podstawie przypisanego wcześniej przez użytkownika kodu PIN.

Po odebraniu przez niezdefiniowanego użytkownika depozytu i zamknięciu skrytki, przypisany do niej jednorazowy kod PIN wygasa, a skrytka automatycznie zostaje oznaczona w systemie jako wolna.

System S.2.2 - Tryb pracy nr 6 - schemat pracy nr 1: U/1A (*)

Administrator definiuje użytkownika i sposób w jaki będzie on identyfikował się w systemie oraz przypisuje do niego na stałe jedną skrytkę.

Przypisana skrytka jest oznaczona jako zajęta i nie jest brana pod uwagę podczas przydzielania kolejnych wolnych szafek.

System identyfikuje użytkownika za pomocą przypisanego mu sposobu weryfikacji np. za pomocą identyfikatora komórki, kodu PIN lub danych biometrycznych oraz autoryzuje dostęp do szafy.

Po pozytywnej autoryzacji następuje automatyczne otwarcie jednej skrytki, przypisanej wcześniej przez administratora zdefiniowanemu w systemie użytkownikowi.

Z przypisanej skrytki użytkownik może korzystać wielokrotnie do czasu zdania wielokrotnie do czasu zdania identyfikatora lub cofnięcia mu uprawnień do jej otwierania przez administratora.

System S.2.2 - Tryb pracy nr 6 - schemat pracy nr 2: UUU/1A

Administrator definiuje użytkowników, przypisuje do nich jedną skrytkę oraz sposób w jaki system będzie mógł ich zidentyfikować np. za pomocą:

• Kodu PIN (taki sam dla wszystkich lub dla każdego inny)

• Identyfikatorów

System identyfikuje oraz udziela autoryzacji do jednorazowego otwarcia skrytki pierwszemu użytkownikowi, który dokona poprawnej identyfikacji na podstawie kodu PIN lub karty.

Po pozytywnej autoryzacji następuje automatyczne otwarcie przypisanej skrytki. System identyfikuje która karta / kod PIN otworzył skrytkę.

Po zamknięciu skrytki, automatycznie zostaje ona oznaczona w systemie jako wolna. System automatycznie dezaktywuje wszystkie przyznane uprawnienia do ponownego otwarcia tej skrytki.

System S.2.2 - Tryb pracy nr 6 - schemat pracy nr 3: M/UPIN/1S

Użytkownik z uprawnieniami Master deponuje rzecz w wybranej przez system pierwszej wolnej skrytce.

Wybiera z listy zdefiniowanego wcześniej przez administratora użytkownika do którego system wysyła wiadomością email nadany przez użytkownika Master jednorazowy kod dostępu PIN potrzebny do otwarcia skrytki.

System identyfikuje zdefiniowanego użytkownika oraz udziela mu autoryzacji do jednorazowego otwarcia skrytki na podstawie kodu PIN.

Po pozytywnej autoryzacji następuje automatyczne otwarcie skrytki.

Po odebraniu depozytu przez zdefiniowanego użytkownika i zamknięciu skrytki, przypisany do niej jednorazowy kod PIN wygasa. Skrytka automatycznie zostaje oznaczona w systemie jako wolna.

System S.2.2 - Tryb pracy nr 6 - schemat pracy nr 4: M/UPIN/1M

Użytkownik z uprawnieniami Master deponuje rzecz w wybranej przez siebie skrytce.

Wybiera z listy zdefiniowanego wcześniej przez administratora użytkownika do którego system wysyła wiadomością email, nadany przez użytkownika Master jednorazowy kod dostępu PIN potrzebny do otwarcia skrytki.

System identyfikuje zdefioniowanego użytkownika oraz udziela mu autoryzacji do jednorazowego otwarcia skrytki na podstawie kodu PIN.

Po pozytywnej autoryzacji następuje automatyczne otwarcie skrytki.

Po odebraniu depozytu przez zdefiniowanego użytkownika i zamknięciu skrytki, przypisany do niej jednorazowy kod PIN wygasa.

Skrytka automatycznie zostaje oznaczona w systemie jako wolna.

System S.2.2 - Tryb pracy nr 6 - schemat pracy nr 5: M/XYPIN/1M

Użytkownik z uprawnieniami Master skanuje do systemu kod kreskowy, kod QR lub sam nadaje depozytowi kod PIN.

Wybiera skrytkę w której deponuje rzecz, poza systemem (np. wiadomością email, SMS, telefonicznie itp.) przekazuje niezdefiniowanemu użytkownikowi dane potrzebne do otwarcia skrytki.

System identyfikuje niezdefiniowanego użytkownika oraz udziela mu autoryzacji do jednorazowego otwarcia skrytki na podstawie danych przekazanych mu przez użytkownika z uprawnieniami Master.

Po pozytywnej autoryzacji, następuje automatyczne otwarcie skrytki.

Po odebraniu depozytu przez niezdefiniowanego użytkownika i zamknięciu skrytki, przypisane do niej jednorazowe dane dostępu wygasają.

Skrytka automatycznie zostaje oznaczona w systemie jako wolna.